Staatscourant van het Koninkrijk der Nederlanden

| Datum publicatie | Organisatie | Jaargang en nummer | Rubriek |

|---|---|---|---|

| Ministerie van Binnenlandse Zaken en Koninkrijksrelaties | Staatscourant 2025, 42214 | overige overheidsinformatie |

Zoals vergunningen, bouwplannen en lokale regelgeving.

Adressen en contactpersonen van overheidsorganisaties.

U bent hier:

| Datum publicatie | Organisatie | Jaargang en nummer | Rubriek |

|---|---|---|---|

| Ministerie van Binnenlandse Zaken en Koninkrijksrelaties | Staatscourant 2025, 42214 | overige overheidsinformatie |

Geopolitieke ontwikkelingen en gebeurtenissen zoals sabotageacties in Europa en spionage door statelijke actoren onderstrepen de noodzaak van het beschermen van nationale veiligheidsbelangen. De kabinetsbrede aanpak van economische veiligheid heeft deze aandacht verder versterkt. Wanneer de Rijksoverheid en politie producten en/of diensten inkopen bij een leverancier, kunnen risico’s voor de nationale veiligheid ontstaan. Om deze risico’s te beperken, zijn de Algemene Beveiligingseisen voor Rijksoverheidsopdrachten (ABRO) 2026 opgesteld.

De Rijksoverheid en politie beschikken over informatie, systemen, materieel en objecten, ook wel Te Beschermen Belangen. In veel gevallen zijn deze van belang voor onze nationale veiligheid en moet te allen tijde worden voorkomen dat kwaadwillenden toegang krijgen of hiervan kennis kunnen nemen. U kunt als leverancier van een opdracht voor de Rijksoverheid of politie toegang krijgen tot een Te Beschermen Belang die raakt aan de nationale veiligheid. Dan is het belangrijk dat er voldoende waarborgen zijn om het beveiligingsniveau van het Te Beschermen Belang te garanderen. In deze gevallen zult u als leverancier moeten voldoen aan de ABRO 2026.

De ABRO 2026 is een doorontwikkeling van de ABDO 2019, de Algemene Beveiligingseisen voor Defensieopdrachten. Met het in werking treden van de ABRO 2026 gebruiken de gehele Rijksoverheid en de politie dezelfde beveiligingseisen als leveranciers worden ingeschakeld bij opdrachten waarbij Te Beschermen Belangen zijn betrokken. Voor bestaande contracten van Defensie waarop de ABDO van toepassing zijn, blijven de ABDO gelden voor de looptijd van het contract.

Vastgesteld ter invulling van artikel 2 van het Kaderbesluit ABRO Rijksdienst, zoals gepubliceerd in de Staatscourant, te Den Haag op 3 december 2025

De Minister van Defensie R.P. Brekelmans

De Minister van Binnenlandse Zaken en Koninkrijksrelaties F. Rijkaart

|

Algemeen |

2 |

|

|

1. |

Bestuur en Organisatie |

6 |

|

2. |

Personeel |

11 |

|

3. |

Fysiek |

13 |

|

4. |

Cyber |

20 |

|

5. |

Cloud |

33 |

|

6. |

Afkortingen en begrippen |

37 |

|

Overzicht bijlagen |

47 |

|

|

Bijlage 1: Inrichten beveiligingsorganisatie |

48 |

|

|

Bijlage 2: Beveiligingsfunctionaris |

49 |

|

|

Bijlage 3: Cryptobeheerder |

50 |

|

|

Bijlage 4: Overzicht van Te Beschermen Belangen |

51 |

|

|

Bijlage 5: Fysieke beveiliging |

52 |

|

|

Bijlage 6: Bouwkundige maatregelen |

56 |

|

|

Bijlage 7: Transport en verzenden |

57 |

|

|

Bijlage 8: Labeling en vernietiging van Gegevensdragers |

59 |

|

|

Bijlage 9: Goedgekeurde middelen |

59 |

|

|

Bijlage 10: Scrubber |

62 |

|

|

Bijlage 11: Cloud |

63 |

|

De Rijksoverheid en de politie zijn voor bepaalde processen, diensten en producten afhankelijk van het bedrijfsleven. Wanneer leveringen, diensten en werken worden ingekocht, acteert de Rijksoverheid en/of de politie als Opdrachtgever. Wanneer een leverancier, hierna Opdrachtnemer, direct of indirect betrokken is bij Rijksoverheidsopdrachten die raken aan de nationale veiligheid kunnen de Algemene Beveiligingseisen voor Rijksoverheidsopdrachten (ABRO) 2026 van toepassing zijn. ABRO 2026 stelt eisen aan de Betrouwbaarheid van een Opdrachtnemer om de Beschikbaarheid, Integriteit en Vertrouwelijkheid (ook wel Exclusiviteit) van Te Beschermen Belangen in het kader van de nationale veiligheid te waarborgen. Indien het voor een goede uitvoering van een inkoopopdracht noodzakelijk is dat een Opdrachtnemer toegang krijgt tot of in aanraking komt met een Te Beschermen Belang (TBB) is er sprake van een Bijzondere Opdracht. Voor werkzaamheden aan een Bijzondere Opdracht is een ABRO-Verklaring vereist. Het Nationaal Bureau Industrieveiligheid (NBIV) is hiervoor het aanspreekpunt en ziet toe op de ABRO-Verklaring.

Alle informatie, Systemen, materieel, goederen en objecten die een zekere mate van bescherming behoeven, worden aangemerkt als een Te Beschermen Belang. Er is een viertal Te Beschermen Belang categorieën, TBB 1 tot en met TBB 4, waarbij TBB 1 de zwaarst te beveiligen categorie is. Wanneer een Te Beschermen Belang informatie betreft of bevat, wordt ook gewerkt met Rubriceringen of Merkingen, zie ook paragraaf 3 en 4.

Te Beschermen Belangen staan voortdurend bloot aan dreigingen zoals criminaliteit, extremisme, sabotage, terrorisme en spionage. De eisen die zijn voorgeschreven voor de verschillende TBB-categorieën en Rubriceringsniveaus dragen bij aan de weerstand tegen deze dreigingen. Het niveau van de beveiligingsmaatregelen hangt af van de aard van het Te Beschermen Belang in relatie tot de specifieke dreiging. Voorafgaand aan een inkoopproces stelt de Opdrachtgever vast of er sprake is van een Te Beschermen Belang en welk beveiligingsniveau vereist is.

Informatie waar kennisname door niet-geautoriseerden nadelige gevolgen kan hebben voor de belangen van de Staat, van zijn bondgenoten of van één of meer ministeries wordt Bijzondere Informatie genoemd. Bijzondere Informatie wordt voorzien van een Rubriceringsniveau dat wordt onderscheiden in Staatsgeheime en niet-Staatsgeheime Bijzondere Informatie. Er is sprake van Staatsgeheime Bijzondere Informatie wanneer Vitale belangen van de Staat of zijn bondgenoten in het geding zijn, en indien kennisname door niet-gerechtigden kan leiden tot (zeer ernstige) schade aan deze belangen. Er is sprake van niet-Staatsgeheime Bijzondere Informatie indien kennisname door niet-gerechtigden kan leiden tot nadeel voor het belang van één of meer ministeries. Zie ook de samenvatting in de onderstaande tabel.

Een Opdrachtnemer kan in het kader van een Bijzondere Opdracht ook in aanraking komen met Bijzondere Informatie met een Politie- of internationale Rubricering. Een overzicht van de met nationale Rubricering overeenkomstige Politie-, NAVO- en EU-Rubriceringen, alsmede de meest voorkomende buitenlandse nationale Rubriceringen is te vinden op de website.

Bijzondere Informatie valt, afhankelijk van het Rubriceringsniveau, in een TBB-categorie. Opgemerkt wordt dat, in tegenstelling tot Bijzondere Informatie, een Te Beschermen Belang niet hoeft te zijn gerubriceerd. Bijzondere Informatie is altijd een Te Beschermen Belang, maar een Te Beschermen Belang is niet altijd gerubriceerd.

Onderstreept wordt dat de ABRO 2026 van toepassing is op een opdracht met Rubriceringsniveau Departementaal VERTROUWELIJK wanneer door Opdrachtgever is vastgesteld dat de betreffende opdracht raakt aan de nationale veiligheid, én het betreffende Te Beschermen Belang bij de Opdrachtnemer terecht kan komen.

|

Te Beschermen Belang1 |

Nederlandse Rubricering |

Van toepassing wanneer: |

|---|---|---|

|

TBB 4 |

Departementaal VERTROUWELIJK |

Kennisname door niet-gerechtigden kan nadeel toebrengen aan het belang van één of meer ministeries. |

|

TBB 3 |

Staatsgeheim CONFIDENTIEEL |

Kennisname door niet-gerechtigden kan schade toebrengen aan het belang van de Staat of zijn bondgenoten. |

|

TBB 2 |

Staatsgeheim GEHEIM |

Kennisname door niet-gerechtigden kan ernstige schade toebrengen aan het belang van de Staat en zijn bondgenoten. |

|

TBB 1 |

Staatsgeheim ZEER GEHEIM |

Kennisname door niet-gerechtigden kan zeer ernstige schade toebrengen aan het belang van de Staat of zijn bondgenoten. |

Bijzondere Informatie is altijd een Te Beschermen Belang, maar een Te Beschermen Belang is niet altijd gerubriceerd.

Informatie kan ook voorzien zijn van een Merking (al dan niet in combinatie met een Rubricering). Een Merking heeft als doel de kring van kennisname door gerechtigden te beperken tot een specifieke groep. Ook kan een Merking een specifieke behandeling en beveiliging tot doel hebben. Indien informatie enkel van een Merking is voorzien, kan dit aanleiding zijn om informatie op het niveau van Departementaal VERTROUWELIJK te beveiligen.

Indien het voor een goede uitvoering van een opdracht noodzakelijk is dat een Opdrachtnemer toegang krijgt tot of in aanraking komt met een Te Beschermen Belang, is er sprake van een Bijzondere Opdracht. Afhankelijk van de aard van de Bijzondere Opdracht zijn verschillende hoofdstukken of onderdelen van ABRO 2026 van toepassing. Dit wordt vooraf door NBIV vastgesteld. Zie ook een aantal voorbeelden in onderstaande tabel.

|

Toepassing van TBB |

Toelichting |

H1 |

H2 |

H3 |

H4 |

H5 |

|---|---|---|---|---|---|---|

|

Access-to-site |

Werkzaamheden voor de Bijzondere Opdracht vinden enkel plaats op locatie van Opdrachtgever |

• |

• |

|||

|

Fysieke opslag |

Fysiek opslag en verwerking van Te Beschermen Belang op locatie van Opdrachtnemer |

• |

• |

• |

||

|

Digitale opslag |

Digitale opslag en verwerking van Bijzondere Informatie in de digitale omgeving van Opdrachtnemer |

• |

• |

• |

• |

|

|

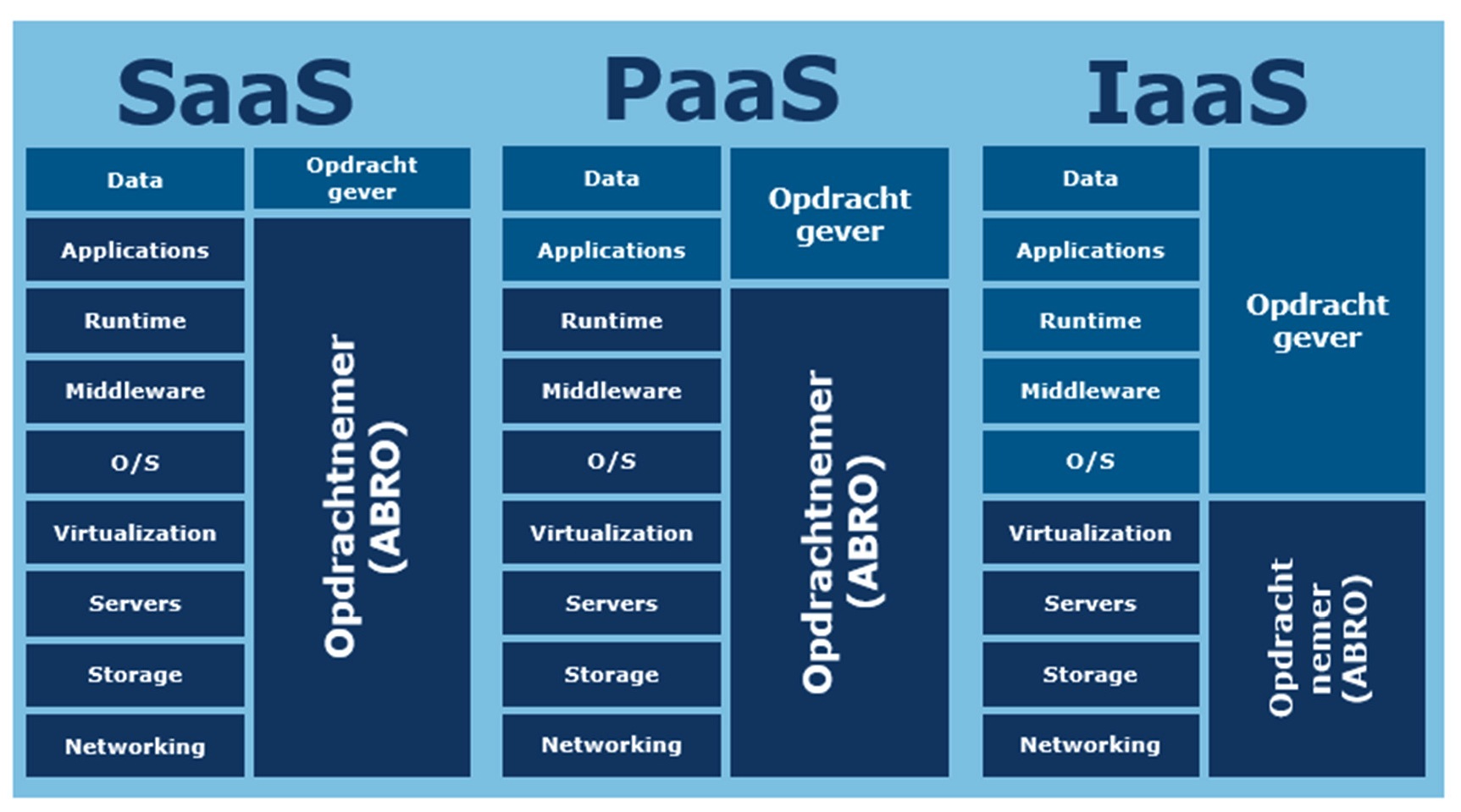

Clouddienst |

Gebruik van publieke Cloudoplossingen |

• |

• |

° |

° |

• |

Bij een Bijzondere Opdracht wordt de Opdrachtnemer contractueel verplicht om maatregelen te treffen in lijn met de beveiligingseisen zoals beschreven in ABRO 2026 voor de betreffende TBB-categorie. Aangezien niet alle situaties van tevoren volledig zijn in te schatten kan het in uitzonderlijke gevallen noodzakelijk zijn om op een andere manier invulling te geven aan bepaalde beveiligingseisen. In afstemming met NBIV en Opdrachtgever wordt in zo’n geval gezocht naar alternatieve of aanvullende beveiligingsmaatregelen die er gezamenlijk toe leiden dat het benodigde beveiligingsniveau wordt gerealiseerd.

Bedrijven kunnen ook in aanmerking komen voor een Bijzondere Opdracht van de NAVO, EU, ESA of een buitenlandse overheid. Naast nationale Te Beschermen Belangen kan derhalve sprake zijn van een NAVO-, EU-, ESA- of buitenlands Te Beschermen Belang. Hierbij kan de betreffende Opdrachtgever afwijkende of aanvullende eisen stellen. De ABRO-Verklaring betreft dan een Facility Security Clearance (FSC) en dient in dit document als zodanig te worden geïnterpreteerd. NBIV treedt naar het betrokken bedrijf op als tussenpersoon namens deze organisaties en landen. Vaak is het een voorwaarde dat afspraken zijn vastgelegd in een Beveiligingsverdrag of een Memorandum of Understanding (MoU).

De beveiliging van een Te Beschermen Belang vereist de borging van beveiliging binnen de keten van de betrokken partijen. Dit start bij de dienstverlening van Opdrachtnemer aan Opdrachtgever, maar betreft ook eventuele (Toe)leveranciers van Opdrachtnemer. Afhankelijk van de manier waarop een (Toe)leverancier betrokken is, kan deze worden aangemerkt als Onderaannemer en is ABRO 2026 ook van toepassing op deze partij. Onderaannemers moeten dan ook beschikken over een ABRO-Verklaring voor het leveren van diensten of goederen in het kader van een Bijzondere Opdracht.

Bij de toepassing van ABRO 2026 op een Onderaannemer gelden de volgende uitgangpunten:

− Opdrachtgever blijft te allen tijde verantwoordelijk voor een Te Beschermen Belang en de bijbehorende beveiligingsrisico’s;

− Opdrachtgever is de enige partij die goedkeuring kan geven waar ‘goedkeuring van Opdrachtgever’ is voorgeschreven in een eis;

− Opdrachtgever is de enige partij die eventuele restrisico’s ten aanzien van een Te Beschermen Belang mag accepteren;

− Voor overige eisen waarbij het beoogde beveiligingsdoel betrekking heeft op de samenwerking tussen Opdrachtnemer en Onderaannemer in het kader van de Bijzondere Opdracht geldt dat:

○ Voor de term Opdrachtgever de Opdrachtnemer wordt verondersteld;

○ Voor de term Opdrachtnemer de Onderaannemer wordt verondersteld.

Het verkrijgen van goedkeuring van, en communicatie richting, Opdrachtgever in het kader van ABRO 2026 verloopt te allen tijde via NBIV.

Het kan voorkomen dat (eventueel op aanwijzing van NBIV) naar aanleiding van een gewijzigd dreigingsbeeld of een Beveiligingsincident het beveiligingsniveau tijdens de uitvoering van het contract moet worden bijgesteld en nadere beveiligingsmaatregelen moeten worden geïmplementeerd. Over de eventuele gevolgen daarvan worden in nader overleg tussen Opdrachtnemer, Opdrachtgever en NBIV afspraken gemaakt.

Indien een medewerker van Opdrachtnemer in het kader van de Bijzondere Opdracht toegang heeft tot of in aanraking komt met een Te Beschermen Belang, heeft een medewerker in de meeste gevallen een Verklaring van Geen Bezwaar (VGB) nodig. In geval van een internationale opdracht, bijvoorbeeld verstrekt door NAVO, EU of ESA, kan een Personnel Security Clearance (PSC) nodig zijn. In beide gevallen wordt door de Unit Veiligheidsonderzoeken van de AIVD en MIVD een Veiligheidsonderzoek uitgevoerd. Waar in ABRO 2026 wordt gerefereerd aan een VGB, kan ook de (internationale) equivalenten worden gelezen.

Voor sommige Bijzondere Opdrachten, bijvoorbeeld wanneer er enkel gewerkt wordt met TBB 4 of Departementaal VERTROUWELIJK, kan worden volstaan met een Verklaring Omtrent het Gedrag (VOG). Deze wordt aangevraagd bij en afgegeven door Justis van het Ministerie van Justitie en Veiligheid.

Voordat Opdrachtnemer begint aan de Bijzondere Opdracht, dient een Opdrachtnemer te beschikken over een ABRO-Verklaring op het vereiste niveau. Deze kan door NBIV worden afgegeven wanneer Opdrachtnemer voldoet aan alle ABRO-eisen op het vereiste niveau. Het betreft hier expliciet een ABRO-Verklaring in het kader van een Bijzondere Opdracht en geen Certificering. Het is voor Opdrachtnemer niet toegestaan om publiekelijk kenbaar te maken dat het beschikt over een ABRO-Verklaring.

Bij het onderzoek voor de ABRO-Verklaring, ook wel het NBIV-Onderzoek, controleert NBIV of Opdrachtnemer voldoet aan de ABRO-eisen. Het onderzoek richt zich op de beveiliging van de bedrijfsvoering van betreffende Opdrachtnemer in het kader van de Bijzondere Opdracht. De ABRO-eisen en het NBIV-Onderzoek zien niet op de kwaliteit of beveiliging van het product of de dienst die gedurende de Bijzondere Opdracht wordt geleverd.

Een ABRO-Verklaring wordt afgegeven voor één Bijzondere Opdracht. Het kan voorkomen dat een Opdrachtnemer werkt aan meerdere Bijzondere Opdrachten en daarom meerdere ABRO-Verklaringen heeft. Afhankelijk van de aard van de Bijzondere Opdracht, kunnen verschillende ABRO 2026 hoofdstukken van toepassing zijn. Daarom kan een ABRO-Verklaring, afgegeven voor een Bijzondere Opdracht, niet zomaar worden overgenomen voor een andere Bijzondere Opdracht.

ABRO 2026 vormt een integraal onderdeel van het contract tussen Opdrachtgever en Opdrachtnemer. Wijzigingen in de uitvoering van de Bijzondere Opdracht of het niet naleven van de in ABRO 2026 gestelde beveiligingseisen of instructies van NBIV wordt derhalve als contractbreuk beschouwd. Dit kan leiden tot opschorting of intrekking van de verleende ABRO-Verklaring, hetgeen beëindiging van het contract tot gevolg kan hebben. Bij beëindiging van het contract dient het Te Beschermen Belang te worden ingeleverd of vernietigd conform de vastgestelde procedures.

Een deel van de eisen die voorgeschreven worden vanuit ABRO 2026 zijn gebaseerd op of sluiten aan bij andere overheids- en marktstandaarden, zoals Baseline Informatiebeveiliging Overheid (BIO) en ISO27002. Wanneer een Opdrachtnemer beschikt over Certificering(en) of Assuranceverklaringen, kan dit helpen om het proces voor het verkrijgen van een ABRO-Verklaring efficiënter te doorlopen. Uiteindelijk moet NBIV zelf kunnen vaststellen of de opzet, het bestaan en de werking van beveiligingsmaatregelen toereikend is. Een Certificering biedt geen garantie voor de afgifte van een ABRO-Verklaring.

Voorafgaand aan de Bijzondere Opdracht voert Opdrachtnemer een eigen Risicoanalyse uit en neemt daarbij de resultaten van de door Opdrachtgever uitgevoerde Risicoanalyse mee voor het betreffende Te Beschermen Belang. Deze analyse vormt de basis voor het correct vaststellen en implementeren van beveiligingsmaatregelen, passend bij de TBB-categorie en dient doorlopend te worden meegenomen in het algehele risicomanagement van de Opdrachtnemer.

NBIV is het aanspreekpunt voor en ziet toe op de ABRO-Verklaring in het kader van de Bijzondere Opdracht. Hiertoe kan NBIV een bezoek brengen aan Opdrachtnemer, bijvoorbeeld voor:

− Advies: Gedurende het NBIV-Onderzoek en tijdens de Bijzondere Opdracht adviseert NBIV over de maatregelen die moeten worden getroffen om te voldoen aan de beveiligingseisen van ABRO 2026 passend bij de dreigingen en risico’s van de Bijzondere Opdracht. Daarnaast kan NBIV zich proactief wenden tot Opdrachtnemer, bijvoorbeeld voor het geven van presentaties t.a.v. beveiligingsbewustzijn, het in kaart brengen van additionele dreigingen of het notificeren van potentiële slachtoffers van een Beveiligingsincident, om de weerbaarheid te vergroten.

− Nalevingscontrole: NBIV voert vooraf aangekondigd een formele integrale nalevingscontrole uit op de implementatie en toereikendheid van de beveiligingsmaatregelen. De resultaten worden vastgelegd in een rapport. Indien bevindingen niet tijdig worden geadresseerd, kan dat er toe leiden dat de eerder afgegeven ABRO-Verklaring wordt ingetrokken.

− Beveiligingsincident: Na Melding van een (mogelijk) Beveiligingsincident verricht NBIV onderzoek naar mogelijke Compromittatie van een Te Beschermen Belang en adviseert over eventuele aanvullende beveiligingsmaatregelen met als doel de schade te beperken en herhaling te voorkomen.

ABRO 2026 is een doorontwikkeling van Algemene Beveiligingseisen voor Defensieopdrachten (ABDO) 2019 om te voorzien in een rijksbrede behoefte om de Betrouwbaarheid van een leveranciersketen te waarborgen waar deze raakt aan de nationale veiligheid. Hierbij zijn aanpassingen gedaan om te voorzien in verschillende behoeftes binnen de Rijksoverheid en Politie en zijn de beveiligingseisen geactualiseerd op de huidige wetgeving, technologische ontwikkelingen en het huidige dreigingslandschap.

Met het in werking treden van ABRO 2026 wordt ABDO 2019 geheel vervangen. Dat betekent dat op nieuwe contracten, subcontracten, projecten, deelprojecten, internationale opdrachten, opdrachten onder raamcontract, etc. ABRO 2026 van toepassing is. Op bestaande contracten blijft de destijds geldende versie van ABDO van toepassing. Hierbij wordt het hanteren van de vigerende ABRO aangemoedigd.

Deze beveiligingseisen kunnen worden aangehaald als Algemene Beveiligingseisen voor Rijksoverheidsopdrachten 2026, afgekort ABRO 2026.

ABRO 2026 is opgedeeld in vijf hoofdstukken op basis van de categorieën: 1) Bestuur en Organisatie, 2) Personeel, 3) Fysiek, 4) Cyber en 5) Cloud. Voor sommige eisen is een nadere specificatie opgenomen in een bijlage. Wanneer dit het geval is wordt in betreffende eis expliciet verwezen naar de relevante bijlage. De in ABRO 2026 gebruikte afkortingen en begrippen zijn cursief weergegeven en opgenomen in de lijst met afkortingen en begrippen.

Formulieren waarnaar wordt verwezen in de eisen en bijlagen, zijn beschikbaar gesteld op de website. Daarnaast zijn op de website voor verschillende onderwerpen handreikingen opgenomen om Opdrachtnemer op weg te helpen bij het correct implementeren van ABRO 2026. De handreikingen worden periodiek aangepast en geactualiseerd.

Inleiding

Adequate beveiliging van een Bijzondere Opdracht begint met een breed gedragen, geïmplementeerd en structureel gehandhaafd beveiligingsbeleid, bekrachtigd door het hoogste bestuursorgaan van Opdrachtnemer. Het Beveiligingsplan, de zelfinspectielijst en de beveiligingsorganisatie vormen de basis voor de beveiliging van de Bijzondere Opdracht.

In dit hoofdstuk is onder andere aandacht voor bedrijfsstructuur, eigendom, Significante invloed en Zeggenschap, omdat hiermee ongewenste invloed op Opdrachtnemer en daarmee op de uitvoering van de Bijzondere Opdracht mogelijk is.

ABRO 2026 vereist dat de Opdrachtnemer een medewerker aandraagt voor de rol van Beveiligingsfunctionaris. De Beveiligingsfunctionaris coördineert de beveiliging van de Bijzondere Opdracht. Door de grootte van de Bijzondere Opdracht of de benodigde specialismen kan de Beveiligingsfunctionaris worden ondersteund door één of meerdere sub-Beveiligingsfunctionarissen of bijvoorbeeld door een Cyber-Beveiligingsfunctionaris, zie ook bijlage 2.

Voor het uitvoeren van de Bijzondere Opdracht is het van belang dat het geheel van (Toe)leveranciers en Onderaannemers inzichtelijk is. Ook via levering van op zichzelf ‘onschuldige’ componenten of diensten is invloed op de Bijzondere Opdracht mogelijk.

Indien een Beveiligingsincident plaatsvindt of het vermoeden bestaat dat een Beveiligingsincident heeft plaatsgevonden, dient dit aan NBIV te worden gemeld. Opdrachtnemer dient een Incident Response Procedure (IRP) in te richten voor het afhandelen van Beveiligingsincidenten.

|

Hoofdstuk 1: Bestuur en organisatie |

|||||

|---|---|---|---|---|---|

|

ABRO eis nr. |

ABRO eis |

TBB 4 / DV |

TBB 3 / Stg. C |

TBB 2 / Stg. G |

TBB 1 / Stg. ZG |

|

1.1 |

Inrichten van de beveiligingsorganisatie |

||||

|

1.1.1 |

Opdrachtnemer beschikt over een door het Hoogste bestuursorgaan van de Opdrachtnemer bekrachtigd integraal beveiligingsbeleid dat organisatorische, personele, fysieke en cybersecurity-aspecten beschrijft. Dit beleid kent geen belemmeringen om te kunnen voldoen aan de vanuit ABRO 2026 vereiste maatregelen. |

• |

• |

• |

• |

|

1.1.2 |

Opdrachtnemer voert een Risicoanalyse uit voor de Bijzondere Opdracht(en) en neemt daarbij de resultaten van de door Opdrachtgever uitgevoerde Risicoanalyse mee. De Risicoanalyse wordt minimaal jaarlijks door Opdrachtnemer geëvalueerd en indien nodig herzien. Hierin is ten minste: – uitgewerkt met welke soort dreigingen Opdrachtnemer rekening moet houden bij het uitvoeren van de Bijzondere Opdracht(en); – geïdentificeerd, geanalyseerd en geëvalueerd welke risico's van toepassing zijn op het uitvoeren van de Bijzondere Opdracht(en) inclusief het Te Beschermen Belang. |

• |

• |

• |

• |

|

1.1.3 |

Opdrachtnemer heeft een risicomanagementproces vastgesteld en geïmplementeerd in relatie tot de Bijzondere Opdracht(en) en het Te Beschermen Belang. |

• |

• |

• |

• |

|

1.1.4 |

Opdrachtnemer draagt een medewerker aan voor de rol van Beveiligingsfunctionaris bij NBIV conform formulier 'Aanstelling Beveiligingsfunctionaris'. Na goedkeuring wordt de Beveiligingsfunctionaris benoemd door NBIV. Afhankelijk van de aard en omvang van de Bijzondere Opdracht(en), het aantal betrokken locaties en specialismen kunnen zo nodig één of meerdere sub-Beveiligingsfunctionarissen worden benoemd. |

• |

• |

• |

• |

|

1.1.5 |

Afhankelijk van de aard en omvang van de Bijzondere Opdracht(en), kan Opdrachtnemer een medewerker aandragen voor de rol van Cyber-Beveiligingsfunctionaris bij NBIV conform formulier 'Aanstelling Beveiligingsfunctionaris'. Na goedkeuring wordt de Cyber-Beveiligingsfunctionaris benoemd door NBIV. Zo nodig kunnen één of meerdere sub-Cyber-Beveiligingsfunctionarissen worden benoemd, zie ook bijlage 2. |

• |

• |

• |

• |

|

1.1.6 |

De Beveiligingsfunctionaris fungeert als primair contactpersoon voor NBIV. De Beveiligingsfunctionaris: – is in loondienst van het betreffende bedrijf; – heeft een directe rapportagelijn met het Hoogste bestuursorgaan van Opdrachtnemer; – beschikt over voldoende mandaat, senioriteit, uitvoeringsvermogen en controle over relevante uitvoerende medewerkers om zonder tussenkomst van superieuren de verantwoordelijkheden uit te voeren; – beschikt over een VOG of een VGB op het hoogst geldende Rubriceringsniveau van de Bijzondere Opdracht(en). |

• |

• |

• |

• |

|

1.1.7 |

Indien bij de Bijzondere Opdracht gebruik wordt gemaakt van Cryptografische beveiligingsoplossingen draagt Opdrachtnemer een medewerker aan voor de rol van Cryptobeheerder bij NBIV conform formulier 'Aanstelling Cryptobeheerder'. Na goedkeuring wordt de Cryptobeheerder benoemd door NBIV. Zo nodig kunnen meerdere Cryptobeheerders worden benoemd, zie ook bijlage 3. |

• |

• |

• |

• |

|

1.1.8 |

Opdrachtnemer beschikt over een Beveiligingsplan opgesteld door de Beveiligingsfunctionaris, conform bijlage 1. Het Beveiligingsplan is goedgekeurd door het Hoogste bestuursorgaan van Opdrachtnemer, geaccordeerd door NBIV en eenduidig geïmplementeerd. |

• |

• |

• |

• |

|

1.1.9 |

Het Beveiligingsplan is alleen toegankelijk voor Geautoriseerde Medewerkers en bij het opstellen en behandelen van het Beveiligingsplan zijn maatregelen getroffen om de Integriteit en Vertrouwelijkheid te waarborgen, waaronder het toepassen van 'Need-to-Be' en 'Need-to-Know'. |

• |

• |

• |

• |

|

1.1.10 |

Opdrachtnemer voert op verzoek van NBIV voor het verkrijgen van een ABRO-Verklaring een Zelfinspectie uit met behulp van de zelfinspectielijst om in te schatten in welke mate Opdrachtnemer voldoet aan de op grond van ABRO 2026 vereiste maatregelen en verstrekt deze aan NBIV. |

• |

• |

• |

• |

|

1.1.11 |

Opdrachtnemer overlegt zo snel als mogelijk en uiterlijk binnen 48 uur na een daartoe strekkend verzoek van NBIV een actuele registratie van Bedrijfsmiddelen die worden gebruikt voor de Bijzondere Opdracht(en). |

• |

• |

• |

• |

|

1.1.12 |

Minimaal jaarlijks en op verzoek van NBIV verstrekt de Beveiligingsfunctionaris een overzicht aan NBIV met alle door de Opdrachtnemer gebruikte externe IP-adressen, Internet Service Provider(s) en domeinnamen, conform formulier ‘IP-adressen en domeinnamen’. |

• |

• |

• |

• |

|

1.1.13 |

Opdrachtnemer heeft bij het inrichten van beveiligingsmaatregelen rekening gehouden met vigerende wetgeving om te zorgen dat het welzijn en de veiligheid van medewerkers niet in het geding komt. Indien vigerende wetgeving, zoals de Arbowet, maakt dat bepaalde beveiligingsmaatregelen niet volledig kunnen worden geïmplementeerd, heeft Opdrachtnemer in afstemming met NBIV passende mitigerende maatregelen genomen. |

• |

• |

• |

• |

|

1.1.14 |

Opdrachtnemer geeft volledige medewerking bij nalevingscontroles en onderzoeken in relatie tot de Bijzondere Opdracht bij Opdrachtnemer door NBIV. |

• |

• |

• |

• |

|

1.1.15 |

Toegang tot een Te Beschermen Belang of Systeem uit hoofde van controles of audits door anderen dan wettelijke toezichthouders of andere bij wet gemandateerde instanties, is vooraf goedgekeurd door NBIV. |

• |

• |

• |

• |

|

1.1.16 |

In het geval van controles, audits en onderzoeken in relatie tot de Bijzondere Opdracht door derden (zoals NAVO, EU of ESA), stemt Opdrachtnemer op voorhand af met NBIV. |

• |

• |

• |

• |

|

1.1.17 |

Bij beëindiging van de Bijzondere Opdracht dient Opdrachtnemer alle door Opdrachtgever verstrekte of tijdens de Bijzondere Opdracht gegenereerde Te Beschermen Belangen te retourneren conform een met Opdrachtgever vastgesteld proces, tenzij Opdrachtgever in afstemming met NBIV, voorafgaand schriftelijk goedkeuring heeft verleend het Te Beschermen Belang te vernietigen middels goedgekeurde procedures en methodes. |

• |

• |

• |

• |

|

1.2 |

Beveiligingsfunctionaris |

||||

|

1.2.1 |

De Beveiligingsfunctionaris is ten minste verantwoordelijk voor de taken zoals beschreven in bijlage 2. |

• |

• |

• |

• |

|

1.2.2 |

De Beveiligingsfunctionaris is belast met de dagelijkse zorg voor de beveiliging, oefent toezicht uit en voert jaarlijks een Zelfinspectie uit met behulp van de zelfinspectielijst. De resultaten en de opvolging van bevindingen zijn schriftelijk vastgelegd en gerapporteerd aan het Hoogste bestuursorgaan van Opdrachtnemer. |

• |

• |

• |

• |

|

1.2.3 |

De Beveiligingsfunctionaris toetst jaarlijks en bij wijzigingen het Beveiligingsplan en onderliggende beveiligingsmaatregelen aan de praktijk. Hierbij wordt ten minste gebruik gemaakt van de zelfinspectielijst. De resultaten hiervan zijn schriftelijk vastgelegd en gerapporteerd aan het Hoogste bestuursorgaan van Opdrachtnemer, met afschrift aan NBIV. Bij wijzigingen wordt het Beveiligingsplan geactualiseerd. |

• |

• |

• |

• |

|

1.2.4 |

Wijzigingen van beveiligingsmaatregelen of (beleids)wijzigingen die invloed hebben op de beveiligingsmaatregelen in het kader van de Bijzondere Opdracht(en) zijn goedgekeurd door NBIV en opgenomen in het Beveiligingsplan. |

• |

• |

• |

• |

|

1.2.5 |

Wijzigingen in beveiligingsmaatregelen, bijvoorbeeld naar aanleiding van een gewijzigd dreigingsbeeld of een Beveiligingsincident, zijn vastgelegd in het Beveiligingsplan binnen de door NBIV gestelde termijn. |

• |

• |

• |

• |

|

1.2.6 |

De Beveiligingsfunctionaris houdt een actuele registratie bij van alle medewerkers met een VGB, VOG en ondertekende Geheimhoudingsverklaring(en). |

• |

• |

• |

• |

|

1.2.7 |

De Beveiligingsfunctionaris beschikt over een actueel overzicht van alle Te Beschermen Belangen die in beheer zijn van Opdrachtnemer. |

• |

• |

• |

• |

|

1.2.8 |

De Beveiligingsfunctionaris houdt een actuele registratie bij van wie werkzaamheden aan de Bijzondere Opdracht heeft uitgevoerd of wie toegang heeft tot een Te Beschermen Belang. |

• |

• |

• |

|

|

1.2.9 |

De Beveiligingsfunctionaris houdt een actuele registratie bij van wie welke Bijzondere Informatie in zijn bezit heeft. |

• |

• |

• |

• |

|

1.3 |

Zeggenschap en bedrijfsstructuur |

||||

|

1.3.1 |

Opdrachtnemer heeft ten behoeve van de ABRO-Verklaring een verklaring van eigendom, Zeggenschap en bedrijfsstructuur opgesteld conform formulier 'Verklaring van eigendom, Zeggenschap en bedrijfsstructuur' en verstrekt aan NBIV. |

• |

• |

• |

• |

|

1.3.2 |

Opdrachtnemer legt elke voorgenomen wijziging in eigendom, Zeggenschap (inclusief bestuurders), bedrijfsstructuur of aandeelhouderschap (inclusief wijzigingen naar aanleiding van voorgenomen (her)financiering) van Opdrachtnemer onmiddellijk conform formulier 'Wijziging van eigendom, Zeggenschap en bedrijfsstructuur' schriftelijk ter goedkeuring voor aan NBIV, zodanig dat NBIV de voorgenomen wijziging tijdig kan beoordelen. |

• |

• |

• |

• |

|

1.3.3 |

Opdrachtnemer meldt elke voorgenomen samenwerking met buitenlandse bedrijven of overheden onmiddellijk schriftelijk aan NBIV. |

• |

• |

• |

• |

|

1.3.4 |

Opdrachtnemer meldt elk van de volgende gebeurtenissen onmiddellijk conform formulier 'Wijziging van eigendom, Zeggenschap en bedrijfsstructuur' schriftelijk aan NBIV: voorgenomen splitsing, strategische samenwerking, Uitbesteding, sourcing, fusie, verandering in Significante invloed, dreigende gedeeltelijke of volledige overname (inclusief binding en 'non-binding offers'), bedrijfsbeëindiging, surseance van betaling of faillissement. |

• |

• |

• |

• |

|

1.3.5 |

Managementbeslissingen aangaande voorgenomen splitsing, strategische samenwerking, Uitbesteding, sourcing, fusie, veranderingen in Significante invloed en dreigende gedeeltelijke of volledige overname (inclusief binding en 'non-binding offers') worden onmiddellijk conform formulier 'Wijziging van eigendom, Zeggenschap en bedrijfsstructuur' schriftelijk ter goedkeuring voorgelegd aan NBIV, zodanig dat NBIV de voorgenomen wijziging tijdig kan beoordelen. |

• |

• |

• |

• |

|

1.3.6 |

Opdrachtnemer meldt elke voorgenomen wijziging van bedrijfsactiviteiten, locaties of veranderende omgevingsfactoren rond bestaande locaties die (in)direct betrekking hebben op een Bijzondere Opdracht, onmiddellijk schriftelijk aan NBIV conform formulier 'Wijziging van eigendom, Zeggenschap en bedrijfsstructuur'. |

• |

• |

• |

• |

|

1.3.7 |

Het verplaatsen van een Te Beschermen Belang of werkzaamheden in het kader van een Bijzondere Opdracht anders dan opgenomen in het Beveiligingsplan, gebeurt alleen na schriftelijke goedkeuring van NBIV en in afstemming met Opdrachtgever. |

• |

• |

• |

• |

|

1.3.8 |

Opdrachtnemer verschaft duidelijkheid bij welk (onderdeel van het) bedrijf en op welke locatie de Bijzondere Opdracht wordt belegd en streeft maximaal naar onderbrenging van alle Bijzondere Opdrachten bij één duidelijk herkenbaar en juridisch en organisatorisch af te schermen (onderdeel van het) bedrijf. |

• |

• |

• |

• |

|

1.3.9 |

Opdrachtgever kan op basis van een Risicoanalyse, in afstemming met NBIV vaststellen dat er additionele risico's zijn waarvoor aanvullende beveiligingsmaatregelen moeten worden getroffen door Opdrachtnemer. Voorbeelden van aanvullende beveiligingsmaatregelen zijn verplichte verwerking of behandeling op Nederlands grondgebied door een in Nederland gevestigde rechtspersoon. |

• |

• |

• |

• |

|

1.4 |

Rubricering en aanvullende beveiligingsafspraken |

||||

|

1.4.1 |

Opdrachtnemer beschikt over een actueel, door Opdrachtgever ingevuld en geaccordeerd, opdrachtspecifiek overzicht van Te Beschermen Belangen, zie bijlage 4. |

• |

• |

• |

• |

|

1.4.2 |

Indien de Bijzondere Opdracht met een buitenlandse Opdrachtgever aanvullende of afwijkende specifieke beveiligingsmaatregelen vereist, beschikt Opdrachtnemer over een actuele Project Security Instruction (PSI) of Security Aspect Letter (SAL). |

• |

• |

• |

• |

|

1.4.3 |

E-mailverkeer tussen Opdrachtgever en Opdrachtnemer is, ook wanneer het geen Bijzondere Informatie bevat, zodanig beveiligd (zoals middels Forced TLS) dat de Vertrouwelijkheid en Integriteit gewaarborgd is. |

• |

• |

• |

• |

|

1.4.4 |

Opdrachtnemer treft maatregelen om te waarborgen dat Bijzondere Informatie met verschillende Rubriceringsdomeinen en -niveaus gescheiden wordt verwerkt en opgeslagen. |

• |

• |

• |

• |

|

1.4.5 |

Voorafgaand aan het genereren van informatie in het kader van de Bijzondere Opdracht waarop redelijkerwijs een Rubricering van toepassing is, doet de Beveiligingsfunctionaris een verzoek tot Rubricering aan Opdrachtgever. Na vaststelling door Opdrachtgever wordt deze informatie als zodanig gegenereerd, geregistreerd en behandeld door Opdrachtnemer. |

• |

• |

• |

• |

|

1.4.6 |

In geval van onvoorziene situaties, bijvoorbeeld door een gewijzigd dreigingsbeeld, nieuwe aanvalsmethodieken, uitvoering van meerdere Bijzondere Opdrachten op een locatie of Systeem, of kennisaggregatie, kunnen binnen redelijke grenzen additionele organisatorische, personele, fysieke of Cyber beveiligingsmaatregelen worden voorgeschreven. Opdrachtnemer geeft invulling aan deze beveiligingsmaatregelen. |

• |

• |

• |

• |

|

1.5 |

Onderaannemers en (toe)leveranciers |

||||

|

1.5.1 |

Opdrachtnemer legt voorgenomen Uitbesteding van werkzaamheden in het kader van een Bijzondere Opdracht aan een Onderaannemer vooraf ter goedkeuring voor aan de Opdrachtgever en NBIV conform formulier 'Aanvraag Onderaannemer'. |

• |

• |

• |

• |

|

1.5.2 |

Opdrachtnemer heeft in afstemming met Opdrachtgever en NBIV een opdrachtspecifiek overzicht van Te Beschermen Belangen voor elke bij de Bijzondere Opdracht betrokken Onderaannemer en eventuele achterliggende Onderaannemers opgesteld, zodanig dat voor Opdrachtgever en NBIV inzichtelijk is welke Onderaannemer toegang heeft tot welke Te Beschermen Belangen, zie ook bijlage 4. |

• |

• |

• |

• |

|

1.5.3 |

Na goedkeuring van Opdrachtgever en NBIV tot Uitbesteding heeft Opdrachtnemer in het contract met Onderaannemer die op enigerwijze in aanraking komen met een Te Beschermen Belang de vigerende ABRO bedongen. |

• |

• |

• |

• |

|

1.5.4 |

Na toestemming van NBIV op basis van een door een Buitenlandse partner verstrekte Facility Security Clearance, heeft Opdrachtnemer in het contract met de buitenlandse Onderaannemer(s) de in het betrokken land geldende beveiligingseisen bedongen. Een overzicht van Te Beschermen Belangen is hierbij verstrekt aan NBIV. |

• |

• |

• |

• |

|

1.5.5 |

Opdrachtnemer bepaalt in afstemming met Opdrachtgever op basis van een Risicoanalyse of de door (Toe)leverancier(s) geleverde producten en/of diensten een risico vormen voor de Bijzondere Opdracht. Indien dit het geval is wordt de (Toe)leverancier als Onderaannemer aangemerkt en heeft Opdrachtnemer de vigerende ABRO contractueel bedongen. |

• |

• |

• |

• |

|

1.5.6 |

Opdrachtnemer draagt de verantwoordelijkheid voor het voldoen aan de eisen uit ABRO 2026 door Onderaannemer(s). |

• |

• |

• |

• |

|

1.5.7 |

Opdrachtnemer heeft een proces vastgesteld en geïmplementeerd om veranderingen in en naleving van gemaakte beveiligingsafspraken met Onderaannemer(s) doorlopend te beheren, controleren en te evalueren. In geval van geconstateerde tekortkomingen die invloed hebben op een Te Beschermen Belang informeert Opdrachtnemer NBIV conform de Incident Response Procedure. |

• |

• |

• |

• |

|

1.5.8 |

Wanneer binnen een samenwerkingsverband met andere bedrijven wordt gewerkt aan de Bijzondere Opdracht zijn de werkzaamheden aan een Te Beschermen Belang zoveel mogelijk gecentraliseerd. |

• |

• |

• |

• |

|

1.5.9 |

Opdrachtnemer verstrekt een overzicht aan NBIV van de gehele keten van Onderaannemer(s) en (Toe)leverancier(s) en de landen waarin zij gevestigd zijn voor alle bedrijfsactiviteiten die van toepassing zijn op de Bijzondere Opdracht(en) en werkzaamheden die raken aan een Te Beschermen Belang. |

• |

• |

• |

• |

|

1.5.10 |

Wanneer een Te Beschermen Belang wordt ondergebracht bij een door Opdrachtnemer gekozen Escrow Agent, is de vigerende ABRO contractueel bedongen en beschikt de Escrow Agent over een ABRO-Verklaring voor de Bijzondere Opdracht voordat een Te Beschermen Belang wordt overgedragen. |

• |

• |

• |

• |

|

1.6 |

Opnamen en publicaties |

||||

|

1.6.1 |

Opdrachtnemer maakt het bestaan van, of opgedane kennis tijdens, de Bijzondere Opdracht op geen enkele wijze bekend buiten de geautoriseerde personen of organisaties. Dit geldt voor alle informatie waarvan Opdrachtnemer het vertrouwelijk karakter kent of redelijkerwijs kan vermoeden. Enkel na voorafgaand, uitdrukkelijk en schriftelijke goedkeuring van Opdrachtgever of organisatie aan wie de informatie toebehoort, mag over de Bijzondere Opdracht buiten de geautoriseerde personen of organisaties worden gecommuniceerd. |

• |

• |

• |

• |

|

1.6.2 |

Het maken van Opnamen van een Te Beschermen Belang en/of het Compartiment, anders dan noodzakelijk voor het uitvoeren van de Bijzondere Opdracht, is niet toegestaan. Tenzij in afstemming met NBIV voorafgaande schriftelijke goedkeuring van Opdrachtgever is verkregen. |

• |

• |

• |

• |

|

1.6.3 |

Opdrachtnemer maakt contactgegevens van en afspraken met NBIV op geen enkele wijze (publiekelijk) bekend. |

• |

• |

• |

• |

|

1.7 |

Beveiligingsincidenten |

||||

|

1.7.1 |

Opdrachtnemer heeft een Incident Response Procedure vastgesteld en geïmplementeerd voor het afhandelen en evalueren van Beveiligingsincidenten. Deze is bekend bij alle medewerkers die werken aan of toegang hebben tot een Te Beschermen Belang. |

• |

• |

• |

• |

|

1.7.2 |

In geval van een geconstateerde Compromittatie van een Te Beschermen Belang wordt de Beveiligingsfunctionaris onmiddellijk geïnformeerd. |

• |

• |

• |

• |

|

1.7.3 |

Beveiligingsincidenten worden na constatering geverifieerd en direct aan NBIV gemeld conform formulier ‘Melding Beveiligingsincident’. |

• |

• |

• |

• |

|

1.7.4 |

Gegevens ten aanzien van toegang tot en inzicht in een Te Beschermen Belang zijn vastgelegd en worden 3 maanden bewaard om achteraf onderzoek naar vermoede Beveiligingsincidenten mogelijk te maken. |

• |

• |

||

|

1.7.5 |

Gegevens ten aanzien van toegang tot en inzicht in een Te Beschermen Belang zijn vastgelegd en worden 6 maanden bewaard om achteraf onderzoek naar vermoede Beveiligingsincidenten mogelijk te maken. |

• |

• |

||

|

1.7.6 |

Alle beschikbare informatie die direct gerelateerd is aan een Beveiligingsincident wordt bewaard voor een periode die na Melding in afstemming met NBIV wordt bepaald. |

• |

• |

• |

• |

|

1.7.7 |

Er is een evaluatiemechanisme gedefinieerd waarmee men specifieke lessen identificeert, bijvoorbeeld naar aanleiding van een Beveiligingsincident, en waar nodig deze verwerkt in het beveiligingsbeleid en implementeert. |

• |

• |

• |

• |

|

1.7.8 |

In geval van grove nalatigheid of bewuste Compromittatie van een Te Beschermen Belang door een medewerker informeert de Beveiligingsfunctionaris NBIV direct. |

• |

• |

• |

• |

|

1.7.9 |

Opdrachtnemer heeft in haar beveiligingsbeleid vastgelegd hoe wordt omgegaan met medewerkers die bewust of onbewust een Beveiligingsincident veroorzaken, welke disciplinaire maatregelen mogelijk zijn en dat in het geval van strafbare feiten aangifte wordt gedaan. |

• |

• |

• |

• |

Inleiding

Personele beveiliging betreft maatregelen gericht op het verkrijgen van een bepaalde mate van zekerheid dat een medewerker van de Opdrachtnemer de Betrouwbaarheid van de Bijzondere Opdracht niet schaadt. Dit omvat niet de fysieke beveiliging van personeel of persoonsbeveiliging.

In dit hoofdstuk worden betrouwbaarheidseisen gesteld aan medewerkers van Opdrachtnemer die een Bijzondere Opdracht uitvoeren. Het beveiligingsbewustzijn van medewerkers is hierbij van groot belang. Medewerkers moeten zich bewust zijn van de potentiële beveiligingsrisico’s, bijvoorbeeld bij het zakelijk reizen naar het buitenland, en het nut en noodzaak van de getroffen beveiligingsmaatregelen.

Voor het toegang hebben tot of in aanraking komen met een Te Beschermen Belang in het kader van een Bijzondere Opdracht is in de meeste gevallen een VGB noodzakelijk. Bij een internationale opdracht, bijvoorbeeld verstrekt door NAVO, EU of ESA kan een PSC nodig zijn. In beide gevallen wordt door de Unit Veiligheidsonderzoeken van de AIVD en MIVD een Veiligheidsonderzoek uitgevoerd. In verschillende gevallen, bijvoorbeeld bij functiewijziging of beëindiging van de Bijzondere Opdracht, kan een medewerker worden ontheven uit zijn rol en/of Vertrouwensfunctie. Indien het niet naleven van ABRO 2026 valt terug te voeren op een individu, kan dit leiden tot de intrekking van diens VGB.

Voor sommige Bijzondere Opdrachten, bijvoorbeeld wanneer er enkel gewerkt wordt met TBB 4 of Departementaal VERTROUWELIJK, kan worden volstaan met een VOG. Deze wordt aangevraagd bij en afgegeven door Justis van het Ministerie van Justitie en Veiligheid.

In het geval van een Bijzondere Opdracht voor de Politie, waarbij werkzaamheden worden verricht die een risico kunnen vormen voor de integriteit van de Politie, wordt door de Politie een Betrouwbaarheidsonderzoek (BO en BO+) uitgevoerd.

|

Hoofdstuk 2: Personeel |

|||||

|---|---|---|---|---|---|

|

ABRO eis nr. |

ABRO eis |

TBB 4 / DV |

TBB 3 / Stg. C |

TBB 2 / Stg. G |

TBB 1 / Stg. ZG |

|

2.1 |

Veiligheidsonderzoek, VGB en VOG |

||||

|

2.1.1 |

Betrokken Medewerkers beschikken over een VOG op basis van het door Opdrachtgever vastgestelde screeningsprofiel voor het uitvoeren van de betreffende functie. Een VOG is niet ouder dan de door Opdrachtgever gestelde termijn. |

• |

|||

|

2.1.2 |

Betrokken Medewerkers beschikken over een geldige VGB voor het vervullen van een Vertrouwensfunctie op het door Opdrachtgever vastgesteld niveau. Een VGB is niet ouder dan 5 jaar. |

• |

• |

• |

|

|

2.1.3 |

Opdrachtnemer houdt een actuele registratie bij van de Bijzondere Opdracht(en) en de Betrokken Medewerker(s) met daarbij de VOG of VGB en afgiftedatum. |

• |

• |

• |

• |

|

2.1.4 |

Indien bij een internationale opdracht nationaliteitseisen worden vastgesteld door Opdrachtgever, worden deze door Opdrachtnemer nageleefd. |

• |

• |

• |

• |

|

2.1.5 |

Opdrachtnemer heeft in afstemming met NBIV vastgesteld of er medewerkers zijn die voor de uitvoering van hun functie beschikken over Buitengewone bevoegdheden of toegangsrechten (bijvoorbeeld Beheerders) en daarmee een bovengemiddeld risico vormen voor een Te Beschermen Belang. |

• |

• |

• |

• |

|

2.1.6 |

Voor Betrokken Medewerkers met Buitengewone bevoegdheden of toegangsrechten, zoals Beheerders, facilitair medewerkers, servicedeskmedewerkers en securityanalisten, heeft Opdrachtnemer in afstemming met Opdrachtgever en NBIV additionele beveiligingsmaatregelen getroffen. |

• |

• |

• |

• |

|

2.1.7 |

Indien Opdrachtgever periodieke vernieuwing van een VOG van Betrokken Medewerkers vereist, vraagt de Beveiligingsfunctionaris minimaal 1 maand voor het verstrijken van de afgesproken termijn een nieuw VOG aan. |

• |

|||

|

2.1.8 |

Ten minste 3 maanden voor het verstrijken van de termijn voor hernieuwd onderzoek van een VGB van Betrokken Medewerkers vraagt de Beveiligingsfunctionaris een hernieuwd Veiligheidsonderzoek aan. |

• |

• |

• |

|

|

2.2 |

Geheimhoudingsverklaring |

||||

|

2.2.1 |

Betrokken Medewerkers hebben een Geheimhoudingsverklaring ondertekend conform formulier 'Geheimhoudingsverklaring'. Deze verklaringen worden bewaard door de Beveiligingsfunctionaris en op verzoek worden specifieke Geheimhoudingsverklaringen verstrekt aan NBIV. |

• |

• |

• |

• |

|

2.2.2 |

De Cryptobeheerder is als Vertrouwensfunctionaris aangemerkt en heeft een Geheimhoudingsverklaring getekend conform formulier 'Geheimhoudingsverklaring Cryptobeheerder'. Deze verklaring wordt bewaard door de Beveiligingsfunctionaris en op verzoek worden specifieke verklaringen verstrekt aan NBIV. |

• |

• |

• |

• |

|

2.3 |

Ontheffing uit een Vertrouwensfunctie |

||||

|

2.3.1 |

Wanneer een medewerker door Opdrachtnemer ontheven wordt als Vertrouwensfunctionaris meldt de Beveiligingsfunctionaris dit aan NBIV. Dit gebeurt bijvoorbeeld bij of gelijktijdig met de volgende aanleidingen: – functiewijziging van een Vertrouwensfunctionaris; – ontslag van een Vertrouwensfunctionaris; – intrekken van de VGB; – overtreding van beveiligingsregels door een Vertrouwensfunctionaris. |

• |

• |

• |

• |

|

2.3.2 |

De Beveiligingsfunctionaris heeft aan de medewerker een toelichting gegeven op de ontheffingsverklaring, de VOG en VGB-registratie bijgewerkt, en zeker gesteld dat de medewerker geen toegang meer heeft tot of beschikt over een Te Beschermen Belang. Bij ontheffing uit een Vertrouwensfunctie ontvangt NBIV van de Beveiligingsfunctionaris een door de medewerker getekende ontheffingsverklaring conform formulier 'Ontheffing uit Vertrouwensfunctie'. |

• |

• |

• |

• |

|

2.3.3 |

Er is een procedure voor veranderingen op personeelsvlak (o.a. verandering of beëindiging van functie of dienstverband) of in de contractuele relatie tussen Opdrachtnemer en Opdrachtgever. Deze omvat minimaal: – het intrekken van toegangsrechten; – het innemen van ICT-bedrijfsmiddelen; – de verantwoordelijkheden en taken met betrekking tot beveiliging van de Bijzondere Opdracht die ook na de beëindiging van het dienstverband van kracht blijven, zoals bijvoorbeeld de geheimhouding; – hoe uitgevoerde handelingen naar aanleiding van de verandering of beëindiging worden vastgelegd. |

• |

• |

• |

• |

|

2.4 |

Wijziging van de beveiligingsorganisatie |

||||

|

2.4.1 |

Opdrachtnemer verleent medewerking bij het ontheffen van een (Cyber-)Beveiligingsfunctionaris of Cryptobeheerder op aangeven van NBIV. Dit gebeurt bijvoorbeeld bij of gelijktijdig met de volgende aanleidingen: – overtreding van beveiligingsregels of -beleid; – handelen in strijd met ABRO 2026; – geen uitvoering geven aan instructies van NBIV; – niet naleven van wetgeving aangaande de Bijzondere Opdracht. |

• |

• |

• |

• |

|

2.4.2 |

Bij ontheffing van de (Cyber-)Beveiligingsfunctionaris ontvangt NBIV een door de medewerker getekende ontheffingsverklaring conform formulier 'Ontheffing Beveiligingsfunctionaris'. |

• |

• |

• |

• |

|

2.4.3 |

Bij ontheffing van de Cryptobeheerder ontvangt NBIV een door de medewerker getekende ontheffingsverklaring conform formulier 'Ontheffing Cryptobeheerder'. |

• |

• |

• |

• |

|

2.5 |

Training en bewustzijn |

||||

|

2.5.1 |

Betrokken Medewerkers doorlopen aantoonbaar, voorafgaand aan werkzaamheden aan een nieuwe Bijzondere Opdracht en daarna minimaal jaarlijks de relevante training(en). Hierin worden de beleidsregels en procedures uitgelegd voor het behandelen van een Te Beschermen Belang en worden relevante dreigingen besproken. |

• |

• |

• |

• |

|

2.5.2 |

Opdrachtnemer informeert aantoonbaar alle Betrokken Medewerkers minimaal jaarlijks dat zij zwakke plekken in de beveiliging direct melden bij de Beveiligingsfunctionaris. |

• |

• |

• |

• |

|

2.5.3 |

Minimaal jaarlijks worden Betrokken Medewerkers en intern Beveiligingspersoneel getraind in het uitvoeren van beveiligingsmaatregelen. |

• |

• |

• |

• |

|

2.5.4 |

De Beveiligingsfunctionaris toetst minimaal jaarlijks in samenwerking met relevante Betrokken Medewerkers en intern Beveiligingspersoneel de werking van beveiligingsmaatregelen in de praktijk aan de hand van realistische scenario's voor Compromittatie, zowel gericht op potentiële externe als interne dreigingen. |

• |

• |

• |

|

|

2.5.5 |

De Beveiligingsfunctionaris heeft iedere Vertrouwensfunctionaris gewezen op de verantwoordelijkheden die voortvloeien uit het bekleden van een Vertrouwensfunctie. |

• |

• |

• |

• |

|

2.5.6 |

De Beveiligingsfunctionaris heeft iedere Vertrouwensfunctionaris gewezen op mogelijke aanleidingen voor een hernieuwd Veiligheidsonderzoek en adviseert om in het geval dat zo'n aanleiding zich voordoet hier Melding van te doen. |

• |

• |

• |

• |

|

2.5.7 |

De Beveiligingsfunctionaris geeft individueel advies en begeleiding aan Betrokken Medewerkers die werken aan een Bijzondere Opdracht bijvoorbeeld over het hebben van buitenlandse contacten of zakelijke reizen naar een Risicoland. |

• |

• |

• |

• |

|

2.5.8 |

Binnen een Compartiment wordt gewerkt met de Clear Desk en Clear Screen principes. Een Te Beschermen Belang wordt nooit onbeheerd achtergelaten en een Compact Te Beschermen Belang wordt na gebruik opgeborgen. |

• |

• |

• |

• |

|

2.6 |

Reizen naar het buitenland |

||||

|

2.6.1 |

Bij een zakelijke reis van een Vertrouwensfunctionaris naar een Risicoland meldt de Beveiligingsfunctionaris dit bij NBIV conform formulier 'Melding bezoek Risicoland'. |

• |

• |

• |

• |

|

2.6.2 |

Indien voor een zakelijke reis in het kader van de Bijzondere Opdracht een Request for Visit (RfV) benodigd is, dient de Vertrouwensfunctionaris tijdig via de Beveiligingsfunctionaris een RfV ter goedkeuring in bij NBIV. Zonder goedgekeurde RfV kan de reis niet plaatsvinden. |

• |

• |

• |

• |

|

2.6.3 |

De Beveiligingsfunctionaris brieft en debrieft de Vertrouwensfunctionaris ten aanzien van de zakelijke reis naar een Risicoland. Van de debriefing wordt een verslag opgesteld en op verzoek overhandigd aan NBIV. |

• |

• |

• |

• |

|

2.6.4 |

Bij een zakelijke reis van een Betrokken Medewerker naar een Risicoland wordt gebruik gemaakt van dedicated Mobiele apparatuur die alleen voor deze reis wordt ingezet en na terugkomst wordt gewist. |

• |

• |

• |

• |

Inleiding

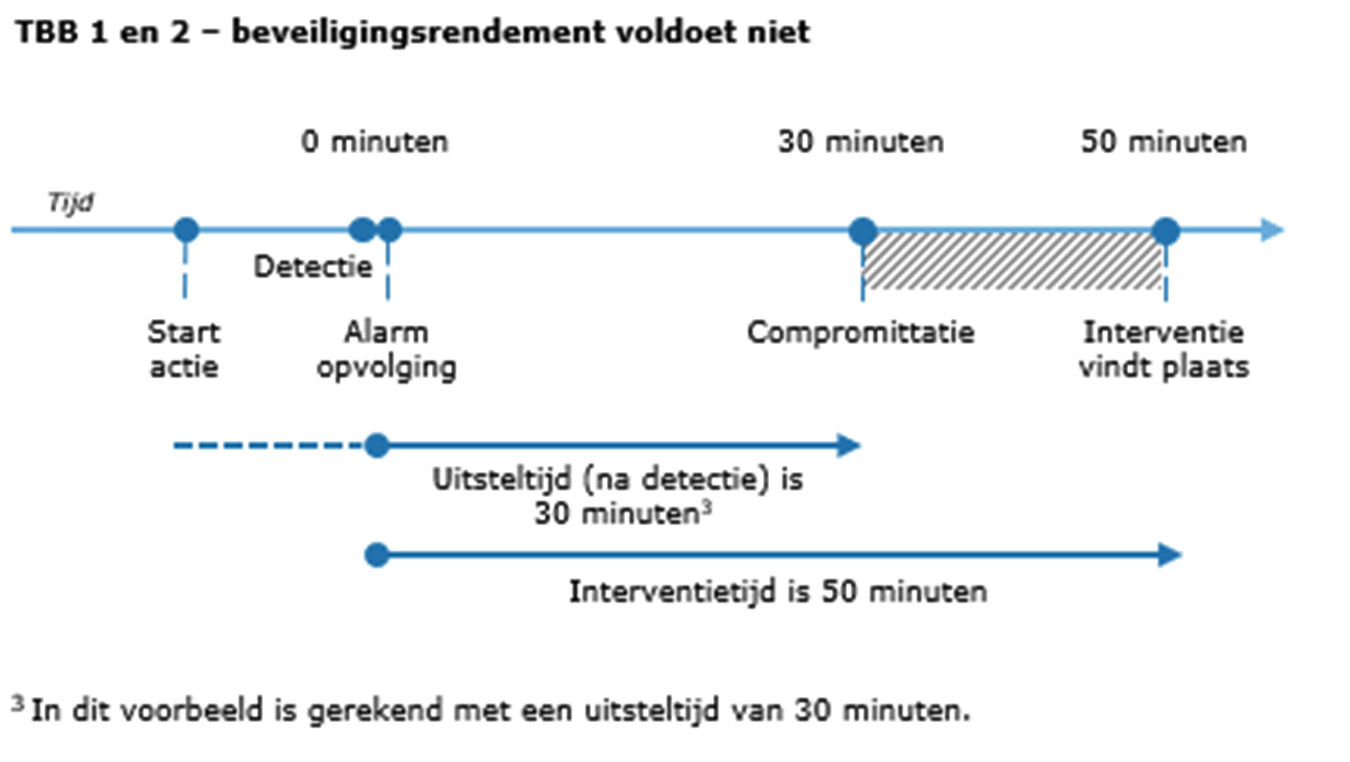

Om invulling te geven aan de fysieke beveiligingseisen is Beveiligingsrendement leidend. Dit houdt in dat voldoende beveiligingsmaatregelen worden getroffen om het benodigde vertragende effect (Uitsteltijd) te genereren. Onder Compromittatie wordt het moment verstaan waarop een indringer ongeautoriseerde toegang heeft tot, kennis kan nemen van en schade kan toebrengen aan een Te Beschermen Belang dan wel de mogelijkheid heeft tot kennisname of toegang tot een Te Beschermen Belang. Om Compromittatie te voorkomen kunnen zowel Organisatorische, Bouwkundige, Elektronische als Reactieve (OBER) maatregelen worden getroffen.

Op basis van een Risicoanalyse brengt Opdrachtnemer de fysieke dreigingen ten aanzien van de Bijzondere Opdracht in kaart. Met het benodigde Beveiligingsrendement en de Interventietijd kan vervolgens in afstemming met NBIV worden bepaald welke beveiligingsmaatregelen nodig zijn. Hierbij wordt geredeneerd van binnen naar buiten met het Te Beschermen Belang als startpunt, waarbij aan de hand van verschillende beveiligingsmaatregelen het benodigde Beveiligingsrendement wordt gerealiseerd. NBIV kan adviseren bij het selecteren van de benodigde beveiligingsmaatregelen, zie ook bijlage 5.

Naast de vereiste OBER-maatregelen, worden in dit hoofdstuk eisen gesteld aan de fysieke opslag van een Te Beschermen Belang op locatie van de Opdrachtnemer. Dit omvat onder andere de verwerking, ontwikkeling en vernietiging van een Te Beschermen Belang. Wanneer een Te Beschermen Belang wordt getransporteerd of verzonden, is het kwetsbaarder dan wanneer het zich bevindt op een beveiligde locatie. Daarom dienen passende beveiligingsmaatregelen getroffen te worden om de Integriteit en Vertrouwelijkheid van het Te Beschermen Belang te waarborgen gedurende Transport en Verzenden, zie ook bijlage 7.

|

Hoofdstuk 3: Fysiek |

|||||

|---|---|---|---|---|---|

|

ABRO eis nr. |

ABRO eis |

TBB 4 / DV |

TBB 3 / Stg. C |

TBB 2 / Stg. G |

TBB 1 / Stg. ZG |

|

3.1 |

Organisatorische maatregelen |

||||

|

3.1.1 |

Opdrachtnemer neemt in zijn Risicoanalyse voor de Bijzondere Opdracht(en) mee welke methoden en hulpmiddelen potentiële daders tot hun beschikking hebben om het Te Beschermen Belang fysiek te compromitteren. |

• |

• |

• |

• |

|

3.1.2 |

Opdrachtnemer heeft in afstemming met NBIV op basis van de Risicoanalyse het vereiste Beveiligingsrendement vastgesteld. Op basis van het Beveiligingsrendement en de Interventietijd zijn de benodigde (Organisatorische-, Bouwkundige-, Elektronische-, Reactieve-) maatregelen getroffen om het benodigde vertragende effect (Uitsteltijd) te realiseren. Hiervoor is gebruikgemaakt van NEN-normering zoals genoemd in bijlage 6.1. |

• |

• |

• |

• |

|

3.1.3 |

De maatregelen in relatie tot de Interventietijd waarborgen aantoonbaar (middels gecertificeerde componenten) dat Interventie maximaal 120 minuten na Compromittatie van een Te Beschermen Belang plaatsvindt. |

• |

|||

|

3.1.4 |

De maatregelen in relatie tot de Interventietijd waarborgen aantoonbaar (middels gecertificeerde componenten) dat Interventie eerder plaatsvindt dan Compromittatie van een Te Beschermen Belang (een positief Beveiligingsrendement). |

• |

• |

||

|

3.1.5 |

Detecterende maatregelen zorgen ervoor dat Compromittatie van een Te Beschermen Belang of pogingen daartoe binnen de vereiste tijd worden gedetecteerd om het Beveiligingsrendement te realiseren, zie ook bijlage 5. |

• |

• |

• |

• |

|

3.1.6 |

De fysieke beveiligingsmaatregelen zijn volgens een schillenstructuur opgebouwd met toepassing van 'Need-to-Know' en 'Need-to-Be' principes. |

• |

• |

• |

• |

|

3.1.7 |

Toegang tot een Compartiment met een Te Beschermen Belang is geregistreerd om te waarborgen dat alleen Geautoriseerde Medewerkers toegang hebben. |

• |

• |

• |

• |

|

3.1.8 |

In de toegangsregistratie voor een Compartiment is minimaal de naam van de persoon, de datum en het tijdstip van aankomst en vertrek vastgelegd. In geval van niet digitale registratie is deze voorzien van een handtekening. |

• |

• |

• |

• |

|

3.1.9 |

Toegang tot een Compartiment vereist Multi-factor authenticatie. |

• |

• |

• |

|

|

3.1.10 |

Alleen Geautoriseerde Medewerkers hebben zelfstandig toegang tot een Compartiment. |

• |

• |

• |

• |

|

3.1.11 |

Medewerkers hebben uitsluitend toegang tot een Te Beschermen Belang na Autorisatie door de Beveiligingsfunctionaris. Geautoriseerde Medewerkers beschikken over een VOG of indien vereist een geldige VGB van het voorgeschreven niveau. |

• |

• |

• |

• |

|

3.1.12 |

In het geval dat een Bezoeker toegang krijgt tot een Compartiment: – is het bezoek in het directe belang van de Bijzondere Opdracht; – is de Bezoeker vooraf aangemeld bij de Beveiligingsfunctionaris; – wordt vooraf de identiteit van de Bezoeker vastgesteld; – is de Bezoeker geregistreerd waarbij ten minste de naam van de Bezoeker en de datum en het tijdstip van aankomst en vertrek is vastgelegd; – wordt de Bezoeker gedurende het gehele bezoek onafgebroken begeleid door een Geautoriseerde Medewerker; – draagt de Bezoeker een duidelijk herkenbare en zichtbare bezoekerspas; – zijn de aanwezige medewerkers vooraf geïnformeerd. De medewerkers nemen hierop maatregelen om Compromittatie te voorkomen. |

• |

• |

• |

• |

|

3.1.13 |

Toegangsregistratie tot een Compartiment wordt minimaal 6 maanden bewaard en op verzoek verstrekt aan NBIV. |

• |

• |

• |

• |

|

3.1.14 |

Binnen een Compartiment wordt de toegangspas zichtbaar gedragen. Op de pas staat ten minste de naam van de persoon. |

• |

• |

• |

• |

|

3.1.15 |

De voorgenomen toegang tot een Compartiment door een Bezoeker is minimaal 5 werkdagen voor het bezoek ter goedkeuring aan NBIV voorgelegd middels formulier 'Autorisatie Bezoeker'. |

• |

• |

• |

|

|

3.1.16 |

Aan de buitenzijde van het Compartiment zijn de beveiligingsinstructies bevestigd die van toepassing zijn voor het Compartiment. |

• |

• |

• |

|

|

3.1.17 |

Voor de uitgifte van Fysieke toegangsauthenticatiemiddelen voor een Compartiment geldt: – bij de uitgifte van Fysieke toegangsauthenticatiemiddelen wordt gecontroleerd of de ontvangende medewerker over de juiste Autorisatie beschikt; – de uitgifte van Fysieke toegangsauthenticatiemiddelen wordt geregistreerd; – de registratie wordt minimaal jaarlijks geactualiseerd. |

• |

• |

• |

• |

|

3.1.18 |

Bij het gebruik van Biometrie is de gebruikte apparatuur voorzien van beveiligingsmaatregelen om ongeautoriseerde fysieke toegang tot de inhoud van de apparatuur, het aanpassen en het verwisselen van de apparatuur te voorkomen. |

• |

• |

• |

• |

|

3.1.19 |

Bij het gebruik van Biometrische apparatuur zijn Cryptografische beveiligingsoplossingen toegepast om de authenticiteit, Integriteit en Vertrouwelijkheid van Biometrische informatie te waarborgen. |

• |

• |

• |

• |

|

3.1.20 |

Bij het gebruik van Biometrie is de gebruikte apparatuur aantoonbaar bestand tegen bekende methoden om Biometrische apparatuur te misleiden of te omzeilen. |

• |

• |

• |

• |

|

3.1.21 |

Fysieke toegangsauthenticatiemiddelen zijn conform relevante NEN-normeringen gecertificeerd, zie ook bijlage 6.1. |

• |

• |

• |

|

|

3.1.22 |

Fysieke sleutels en reservesleutels welke toegang geven tot een Compartiment blijven te allen tijde op het terrein van Opdrachtnemer en worden alleen achtergelaten in een daartoe bestemd Opbergmiddel. Reservesleutels worden nooit in hetzelfde Opbergmiddel bewaard als het origineel. |

• |

• |

• |

|

|

3.1.23 |

Fysieke toegangsauthenticatiemiddelen, cijfercombinaties en Certificaten worden beheerd door de Beveiligingsfunctionaris. |

• |

• |

• |

|

|

3.1.24 |

Fysieke toegangsauthenticatiemiddelen en cijfercombinaties voor Compartimenten en Opbergmiddelen zijn, wanneer niet in gebruik, opgeborgen in een Opbergmiddel conform bijlage 6.1. |

• |

• |

• |

|

|

3.1.25 |

Cijfercombinaties van sloten van Opbergmiddelen worden minimaal iedere 6 maanden gewijzigd en onmiddellijk gewijzigd indien: – een nieuw Opbergmiddel of slot in gebruik wordt genomen; – de Autorisatie van een medewerker die de cijfercombinatie kent wordt ingetrokken of gewijzigd; – er onderhoud heeft plaatsgevonden aan het slot; – het vermoeden bestaat of vaststaat dat Compromittatie heeft plaatsgevonden. Bij het herzien van de cijfercombinatie wordt geen eerder gebruikte combinatie gekozen. |

• |

• |

• |

|

|

3.1.26 |

Het verlies of diefstal van een Fysieke toegangsauthenticatiemiddel wordt behandeld als een Beveiligingsincident. |

• |

• |

• |

• |

|

3.1.27 |

Fysieke apparatuur, beveiligingscomponenten en Beveiligingssystemen worden beheerd en onderhouden om ze blijvend te laten functioneren. |

• |

• |

• |

• |

|

3.1.28 |

Wanneer voor het beheer en onderhoud van fysieke apparatuur, beveiligingscomponenten of Beveiligingssystemen gebruik wordt gemaakt van Cloudoplossingen, is de leverancier van deze Cloudoplossing aangemeld als onderaannemer bij NBIV. |

• |

|||

|

3.1.29 |

Voor het beheer en onderhoud van fysieke apparatuur, beveiligingscomponenten of Beveiligingssystemen wordt geen gebruik gemaakt van Cloudoplossingen. |

• |

• |

• |

|

|

3.1.30 |

Beveiligingspersoneel heeft de beschikking over alarmeringsmiddelen. |

• |

• |

• |

|

|

3.1.31 |

Bij het verlaten van een Compartiment door de laatste medewerker wordt een sluitronde gemaakt, waarbij ten minste gecontroleerd wordt of: – het Opbergmiddel, het Compartiment en zo mogelijk de etage en/of het gebouw is afgesloten; – ramen en deuren zijn afgesloten; – er geen personen meer aanwezig zijn; – de verzegeling van nooddeuren intact is; – eventuele beveiligingsmaatregelen zijn geactiveerd (bijvoorbeeld een Indringer Detectie en Signalering Systeem, IDSS). De sluitprocedure is opgenomen in het Beveiligingsplan. |

• |

• |

• |

• |

|

3.1.32 |

Een Verboden Plaats moet voldoen aan de TBB 1 beveiligingseisen op alle beveiligingsgebieden (organisatorisch, fysiek en cybersecurity). |

• |

• |

• |

|

|

3.1.33 |

De Beveiligingsfunctionaris onderhoudt contact met de gemeente en lokale politie om op de hoogte te zijn van relevante lokale ontwikkelingen en eventuele dreigingen die de beveiliging van een Te Beschermen Belang aangaan. Indien nodig treft de Beveiligingsfunctionaris additionele maatregelen. |

• |

• |

• |

|

|

3.2 |

Bouwkundige maatregelen |

||||

|

3.2.1 |

Een Compact Te Beschermen Belang is opgeslagen in een afsluitbaar Opbergmiddel dat voldoet aan de normering gesteld in bijlage 6.1. |

• |

• |

• |

• |

|

3.2.2 |

Een Te Beschermen Belang is geplaatst in een Compartiment. |

• |

• |

• |

• |

|

3.2.3 |

De specificaties van een Opbergmiddel en/of Compartiment dat gebruikt wordt voor de opslag van een (Compact) Te Beschermen Belang zijn afgestemd met NBIV. |

• |

|||

|

3.2.4 |

Een Compartiment waarin een Te Beschermen Belang is opgeborgen, is afgesloten met een gecertificeerd mechanisme, waardoor ongeautoriseerde toegang niet mogelijk is zonder sporen van braak, zie bijlage 6.1. |

• |

• |

• |

|

|

3.2.5 |

Toegangsdeuren tot een Compartiment zijn aan de binnenzijde voorzien van een deurdranger en een elektronisch en akoestisch alarm dat afgaat wanneer een deur langer openstaat dan noodzakelijk. |

• |

• |

• |

|

|

3.2.6 |

Nooddeuren in een Compartiment zijn alleen naar buiten toe te openen. Tevens zijn nooddeuren verzegeld, voorzien van een elektronisch en akoestisch alarm en bij opening vindt alarmering plaats. |

• |

• |

• |

|

|

3.2.7 |

Opbergmiddelen tot 1000 kilogram zijn verankerd. |

• |

|||

|

3.2.8 |

Opbergmiddelen tot 1000 kilogram zijn Chemisch verankerd. |

• |

• |

||

|

3.2.9 |

Bevestigingspunten van Opbergmiddelen die van buitenaf bereikbaar zijn, zijn fysiek beveiligd. |

• |

• |

• |

|

|

3.2.10 |

Opbergmiddelen zijn voorzien van Multi-factor authenticatie. |

• |

• |

• |

|

|

3.2.11 |

Er is Beveiligingsverlichting toegepast rondom het gebouw en/of terrein met een Te Beschermen Belang. |

• |

• |

• |

|

|

3.2.12 |

Bij de aanleg van infrastructuur, zoals bestrating, begroeiing of watergangen, is rekening gehouden met inbraakpreventie. |

• |

• |

• |

|

|

3.2.13 |

Een Compartiment is op alle vlakken voorzien van inkijkbeperkende maatregelen. |

• |

• |

• |

|

|

3.2.14 |

Het gebouw waarin zich een Te Beschermen Belang bevindt, is tegen opklimmen beveiligd. Losse opklimmogelijkheden zoals (afval) containers en ladders zijn verwijderd. Hemelwaterafvoeren, lage muren e.d. zijn van opklimbeveiliging voorzien. |

• |

• |

• |

|

|

3.3 |

Elektronische maatregelen |

||||

|

3.3.1 |

Beveiligingssystemen ten behoeve van het beveiligen van de Bijzondere Opdracht mogen niet voortkomen uit een land dat een Offensief cyberprogramma tegen Nederlandse belangen heeft. |

• |

• |

• |

• |

|

3.3.2 |

Beveiligingssystemen zijn geïnstalleerd conform normeringen gesteld in bijlage 6.1. Onderhoud en controle vinden minimaal jaarlijks plaats door een gecertificeerd bedrijf (bijvoorbeeld BORG-certificaat). |

• |

• |

• |

|

|

3.3.3 |

Beveiligingssystemen staan onder detectie zodat ongeautoriseerde toegang, sabotage of pogingen daartoe leiden tot alarmering en Interventie binnen de vereiste tijd om het benodigde Beveiligingsrendement te realiseren. |

• |

• |

• |

|

|

3.3.4 |

Systeemklokken van Beveiligingssystemen maken gebruik van dezelfde tijdsynchronisatie en zijn zodanig beveiligd tegen wijzigingen dat deze niet onopgemerkt aangepast of gemanipuleerd kunnen worden. |

• |

• |

• |

|

|

3.3.5 |

Een Beveiligingssysteem is niet gekoppeld aan een centraal gebouwbeheersysteem of andere Systemen die het mogelijk maken een beveiligingssysteem op afstand te beheren. |

• |

• |

• |

|

|

3.3.6 |

Draadloze verbindingsmogelijkheden van Beveiligingssystemen zijn uitgeschakeld en alle componenten zijn beveiligd tegen digitale (Cyber) Compromittatie. |

• |

• |

• |

|

|

3.3.7 |

Beveiligingssystemen, inclusief achterliggende beheersystemen, zijn alleen verbonden via een dedicated en afgeschermd beheernetwerk. |

• |

• |

• |

|

|

3.3.8 |

Bewegingsmelders zijn voorzien van anti-masking maatregelen. |

• |

• |

• |

|

|

3.3.9 |

Buiten een Compartiment zijn voorzieningen getroffen conform bijlage 6.1 om personen visueel te herkennen voordat zij het Compartiment betreden. |

• |

• |

• |

|

|

3.3.10 |

Camerabeelden worden 28 dagen bewaard. Camerabeelden gerelateerd aan een (mogelijk) Beveiligingsincident worden zolang als nodig voor het onderzoek en de afhandeling van het Beveiligingsincident bewaard. In afstemming met NBIV en Opdrachtgever kan worden besloten om de camerabeelden langer te bewaren. |

• |

• |

• |

|

|

3.3.11 |

De toegang tot een Compartiment is beveiligd door middel van een elektronisch of mechanisch toegangsbeheersysteem. |

• |

• |

• |

|

|

3.3.12 |

Waar een Elektronisch Toegangsbeheersysteem (ETS) wordt gebruikt, zijn maatregelen getroffen om situaties te detecteren waar toegang 'onder dwang' is verleend. |

• |

• |

||

|

3.3.13 |

Een ETS is uitgerust met een Anti Pass Back Systeem. |

• |

• |

• |

|

|

3.3.14 |

Een ETS is voorzien van Logging, waarbij geldt dat de logs minimaal 6 maanden worden bewaard. De logs worden maandelijks door de Beveiligingsfunctionaris gecontroleerd op opvallende afwijkingen. |

• |

• |

• |

|

|

3.3.15 |

Een ETS is zodanig uitgevoerd dat wanneer het Systeem uitschakelt of uitvalt, alle toegangen tot het Compartiment worden afgesloten en/of afgesloten blijven. |

• |

• |

• |

|

|

3.3.16 |

Een Compartiment beschikt over een noodknopbediening of mechanische paniekontgrendeling voor calamiteiten. De procedure rondom het gebruik hiervan is beschreven in het Beveiligingsplan. |

• |

• |

• |

|

|

3.3.17 |

Een Te Beschermen Belang staat onder detectie van een IDSS. Het IDSS kan geïnstalleerd zijn op het Compartiment, het Opbergmiddel of het Te Beschermen Belang zelf. |

• |

• |

• |

|

|

3.3.18 |

IDSS-onderdelen zijn zodanig geplaatst dat Compromittatie van een Te Beschermen Belang of pogingen daartoe worden ontdekt en een alarm genereren. |

• |

• |

• |

|

|

3.3.19 |

Het Compartiment met een Te Beschermen Belang is binnen het IDSS als aparte zone opgenomen. Deze zone is actief wanneer er geen Geautoriseerde Medewerker is in de betreffende ruimte. |

• |

• |

• |

|

|

3.3.20 |

Het IDSS is altijd geactiveerd, tenzij Geautoriseerde Medewerkers aanwezig zijn in het Compartiment. |

• |

• |

• |

|

|

3.3.21 |

Het deactiveren van een IDSS is alleen mogelijk door een daartoe aangewezen persoon middels Multi-factor authenticatie. |

• |

• |

• |

|

|

3.3.22 |

Het IDSS functioneert te allen tijde en onder alle (klimatologische) omstandigheden. |

• |

• |

• |

|

|

3.3.23 |

Doormelding van een IDSS alarm voldoet aan normeringen gesteld in bijlage 6.1. |

• |

• |

||

|

3.3.24 |

Doormelding van een IDSS alarm is in afstemming met NBIV vastgesteld. |

• |

|||

|

3.3.25 |

Het IDSS beschikt over een gegarandeerde stroomvoorziening die het functioneren garandeert tot ten minste de maximale Interventietijd. |

• |

• |

• |

|

|

3.3.26 |

Het IDSS signaleert en registreert uitval van de stroomvoorziening van een IDSS. Bij stroomuitval wordt gehandeld alsof het een alarmering betreft. |

• |

• |

• |

|

|

3.3.27 |

Alleen elektronische apparatuur die strikt noodzakelijk is voor het uitvoeren van de werkzaamheden is toegestaan in een Compartiment. Het goedkeuren van elektronische apparatuur in een Compartiment geschiedt op basis van een Risicoanalyse. Hierbij is elektronische apparatuur afkomstig uit een land met een Offensief cyberprogramma uitgesloten. Een lijst van de apparatuur en de bijbehorende Risicoanalyse is vooraf in afstemming met NBIV goedgekeurd door Opdrachtgever, en opgenomen in het Beveiligingsplan. |

• |

• |

• |

|

|

3.3.28 |

Er zijn (procedurele) maatregelen getroffen om elektronische apparatuur die niet strikt noodzakelijk is voor het uitvoeren van werkzaamheden buiten het Compartiment te houden. |

• |

• |

• |

|

|

3.3.29 |

Elektronische apparatuur van toepassing in de beveiliging of het gebouwbeheer (waaronder GBS en connected devices (IoT)) worden beschouwd als Systeem en zijn alleen toegestaan in een Compartiment wanneer deze op het voor de Bijzondere Opdracht vastgestelde beveiligingsniveau zijn beveiligd. |

• |

• |

• |

• |

|

3.3.30 |

In een Compartiment zijn geen camera's, smart devices, microfoons of andere apparatuur met een opname- of communicatiefunctionaliteit aanwezig. |

• |

• |

• |

|

|

3.3.31 |

Voorafgaand aan de ingebruikname van een Compartiment en bij toevoeging of wijziging van Middelen is, in afstemming met NBIV, een Elektronisch veiligheidsonderzoek (EVO) en Geluidsdempingsmeting uitgevoerd. Eventuele maatregelen zijn voorafgaand aan implementatie afgestemd met NBIV. |

• |

• |

||

|

3.3.32 |

Voorafgaand aan de ingebruikname van een Compartiment en bij toevoeging of wijziging van Middelen zijn, in afstemming met NBIV, TEMPEST-maatregelen getroffen. De instructies voor de benodigde maatregelen zijn bij NBIV op te vragen. |

• |

|||

|

3.3.33 |

Voorafgaand aan de ingebruikname van een Compartiment en bij toevoeging of wijziging van Middelen is, in afstemming met NBIV, een Zoneringsmeting (TEMPEST) uitgevoerd. Eventuele maatregelen zijn voorafgaand aan implementatie afgestemd met NBIV. De instructies voor de benodigde maatregelen zijn op te vragen via NBIV. |

• |

• |

||

|

3.4 |

Reactieve maatregelen |

||||

|

3.4.1 |

Alarmeringen uit een IDSS en ETS moeten leiden tot Interventie binnen de vereiste tijd om het vastgestelde Beveiligingsrendement te realiseren. |

• |

• |

• |

|

|

3.4.2 |

Interventie vindt plaats door daartoe aangewezen en opgeleid Beveiligingspersoneel. |

• |

• |

• |

|

|

3.4.3 |

Bij een (technische) storing worden mitigerende beveiligingsmaatregelen getroffen om het Beveiligingsrendement te waarborgen. |

• |

• |

• |

|

|

3.4.4 |

Alarmverificatie vindt initieel aan de buitenzijde van het Compartiment plaats. Hierbij zijn alle toegangen, gevelopeningen, daken e.d. gecontroleerd. |

• |

• |

• |

|

|

3.4.5 |

Medewerkers of Beveiligingspersoneel dat alarmverificatie uitvoert, heeft ten tijde van de alarmverificatie niet de beschikking over Fysieke toegangsauthenticatiemiddelen die toegang geven tot het Te Beschermen Belang. |

• |

• |

• |

|

|

3.4.6 |

Een PAC beschikt over een justitiële erkenning en voldoet aan de normeringen gesteld in bijlage 6.1. |

• |

• |

• |

|

|

3.4.7 |

Een BAC wordt beveiligd als een Compartiment op TBB 4 niveau. |